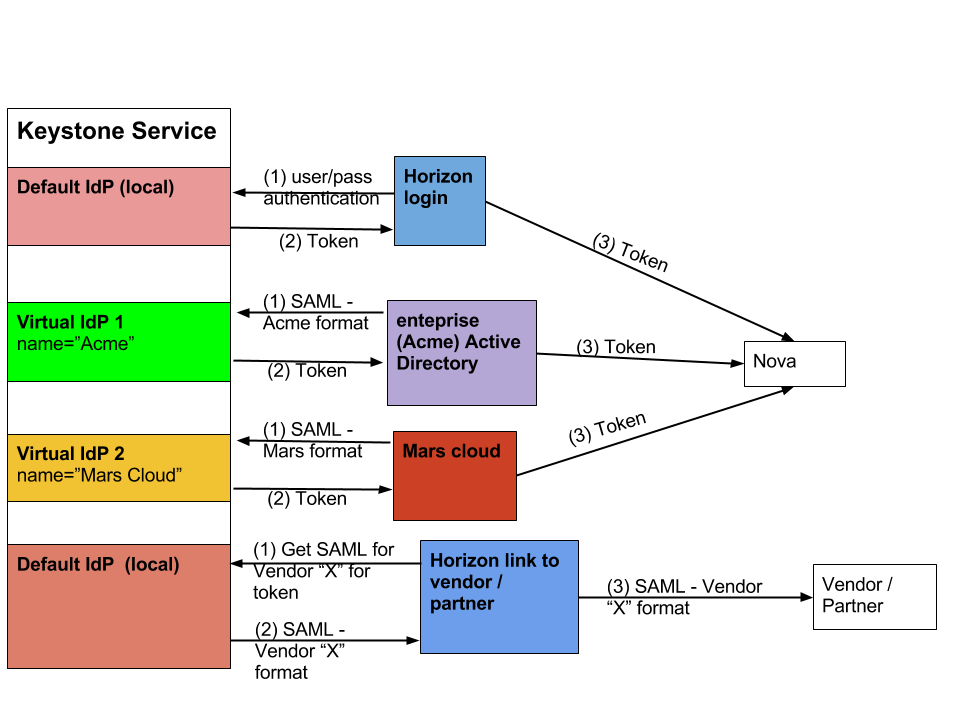

Keystone 虚拟身份提供者

随着 OpenStack 在企业中的应用日益广泛,允许非本地身份登录 Horizon 或执行 API 的需求变得越来越重要。请考虑以下用例:

1. 企业身份联合

Acme 公司不使用云 (真可惜) 但拥有自己的 Active Directory 实现。他们希望某些员工能够在内部 IT 管理门户和公有云管理门户之间实现单点登录访问。他们还希望在 Active Directory 实现中控制员工访问权限,以便如果员工离职,他们不必去公有云供应商处撤销访问权限。

2. 私有/公有云身份联合

Acme 公司拥有自己的云设置,使用 Keystone 与其后端 Active Directory 集成。他们希望根据容量和使用规则自动将 VM 配置和/或利用率扩展到公有云服务提供商。他们希望启用身份联合,以便在 2 个云之间只需要一套凭据。

3. 合作伙伴身份联合

Acme 公司希望调整 Horizon 以启用与跟踪和监控其小部件的供应商的 SSO。在 Keystone 中设置的任何用户只需要该登录即可访问供应商门户。

David Chadwick -> 抱歉,我不太理解这份蓝图。它想说明 Keystone 如何与联合身份提供者一起工作?如果我们要正确理解它,我认为我们需要更多的解释性文本和图表。谢谢。